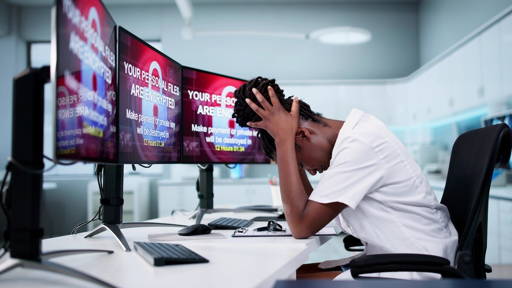

De afgelopen weken zien de security analisten van Z-CERT een toename in het aantal ransomware-aanvallen op de Europese zorgsector. Meerdere zorginstellingen in België en Frankrijk werden de afgelopen weken hard geraakt door cybercriminelen die losgeld eisen. Ten aanzien van dezelfde periode vorig jaar is het aantal ransomware-aanvallen op de zorg meer dan verdubbeld.

De reden voor deze groei in ransomware-aanvallen is onduidelijk, maar de ontwikkeling is voor Z-CERT genoeg reden om de Nederlandse zorgsector extra te waarschuwen. Mogelijk zijn meer zorginstellingen geraakt, maar is dat nu nog niet bekend gemaakt. Cyberspecialisten van Z-CERT gaan op basis van hun bronnen uit van georganiseerde cybercrime.

Bekende ransomware-groepen

Van een aantal incidenten is bekend welke ransomware-groepen erachter zitten, namelijk: Egregor, Ruyk en RansomExx. Dit zijn bekende cybercrime-actoren die al vele slachtoffers hebben gemaakt. Zo richtte Ruyk vorig jaar nog een ravage aan onder de zorgsector in de VS.

Het is bekend dat cybercriminelen vaak standaardmethoden gebruiken om bij een organisatie binnen te komen. In de handreiking ’10 tips tegen ransomware’ beschrijft de instantie welke (preventieve) maatregelen de zorg kan nemen. Denk aan het maken van back-ups.

Het wordt lastiger als de cybercriminelen eenmaal een organisatie zijn binnengedrongen. Het gaat hier om professionele cybercriminelen die acteren op een zeer hoog technisch niveau. Z-Cert geeft op haar website in een serie artikelen meer informatie hoe organisaties hun detectie op een hoger niveau kunnen krijgen en deze cybercriminelen kunnen ‘vangen’ in een zogeheten detectieweb.

Van de volgende zorginstellingen is bekend dat zij de afgelopen weken zijn geraakt door aanvallen met ransomware.

28-12-2020 : Algemeen Medisch Lab (België).

17-01-2021 : Ziekenhuis Chwapi (België)

05-02-2021 : MNH: Franse zorgverzekeraar voor zorgpersoneel.

09-02-2021 : Dax-Côte d'Argent hospital (Frankrijk).

11-02-2021: Dordogne ziekenhuis groep (Frankrijk) – 2 locaties besmet maar geringe impact.

15-02-2021 : Ziekenhuis Nord-Oues (Frankrijk) (met impact op 3 locaties).

Groei ransomware-aanvallen

In november 2020 waarschuwde Z-Cert al voor groei in het aantal ransomware-aanvallen op zorginstellingen. In de VS waren destijds binnen een week diverse ziekenhuizen getroffen door aanvallen met gijzelsoftware onder de naam Ryuk. In Nederland waren op dat moment nog geen gevallen bekend. Wel adviseerde Z-CERT de zorgsector om waakzaam te blijven, de incident responsplannen te controleren en de informatie over Ryuk die Z-CERT via het Zorg Detectie Netwerk deelt, ter harte te nemen.

Cyberdreigingsbeeld voor de Zorg

In zijn eerste Cyberdreigingsbeeld voor de Zorg concludeerde de instantie begin februari dat ransomware vooralsnog de grootste cyberdreiging voor de zorgsector blijft. Hoewel er geen grote ransomware-aanvallen waren op Nederlandse ziekenhuizen in 2020, toonde de aanval op de Universiteit Maastricht eind 2019 hoe groot de gevolgen kunnen zijn.

De dreiging blijkt uit het feit dat Nederlandse zorginstellingen:

- Veel gescand worden door kwaadwillenden.

- Malware ontvingen die geconfigureerd was om ransomware te downloaden.

- Op grote schaal malware (Emotet) per mail ontvingen. Emotet is vaak een voorbode van ransomware. Ook werd andere malware ontvangen die gebruikt wordt bij ransomware-aanvallen.

Z-Cert somde in het rapport ook enkele preventieve maatregelen op:

- Remote Desktopprotocol: voor werk op afstand. Bij veel grote ransomware-incidenten werd er misbruik gemaakt van RDP. Zorg ervoor dat RDP niet direct ontsloten is aan het internet. De kans op misbruik van buitenaf wordt zo sterk verminderd.

- Stop of reguleer Office macro’s: kleine programma’s binnen Officebestanden die vaak gebruikt worden om onder andere malware te downloaden en uit te voeren. Z-CERT raadt aan om macro’s afkomstig van het internet niet toe te staan en gebruik van macro’s uit te faseren. Als een organisatie toch bepaalde macro’s nodig heeft, reguleer het gebruik daarvan dan.

- Applicatiewhitelisting: het tegenovergestelde van blacklisting. Geen onveilige applicaties op een ‘verboden lijst’, maar een lijst met veilige applicaties. Dit voorkomt dat niet-goedgekeurde applicaties uitgevoerd kunnen worden, zoals malware.